در دنیای امروزی که تکنولوژی اطلاعات به سرعت در حال پیشرفت است، حفظ امنیت اطلاعات و ارتباطات، از اهمیت بالایی برخوردار است. یکی از روشهای کلیدی برای تضمین این امنیت، استفاده از شبکههای خصوصی مجازی یا VPN است. میکروتیک به عنوای یکی از پرکاربردترین دستگاههای مسیردهی و مدیریت شبکه، امکان پیادهسازی VPN را برای کاربران خود فراهم آورده است. در این مقاله ضمن معرفی انواع VPN در میکروتیک، به نحوه کانفیگ وی پی ان روی میکروتیک خواهیم پرداخت. علاوه بر این، با بررسی نحوه کانفیگ فیلترشکن روی میکروتیک به عنوان ابزاری قدرتمند برای کنترل و مدیریت دسترسی به منابع شبکه و محتواهای اینترنتی، شما قادر به پیکربندی امنیت شبکههای خود با استفاده از VPN و فیلترشکن روی دستگاههای میکروتیک خواهید بود. در نتیجه میتوانید حریم خصوصی و امنیت بیشتری را در ارتباطات شبکهای خود فراهم آورید. برای این منظور تا انتها این مطلب از برقچی همراه باشید.

انواع VPN برای میکروتیک

شما میتوانید انواع مختلفی از VPN را با توجه به نیازها و اولویتهای امنیتی، برای میکروتیک انتخاب و پیکربندی کنید تا ارتباطات امن و خصوصی خود را برقرار نمائید. همچنین ایجاد تونلهای VPN، برای دسترسی به شبکههای دیگر از راه دور یا اتصال به اینترنت از طریق شبکههای خصوصی مجازی نیز از مزایای استفاده از انواع VPN است که در ادامه به معرفی آنها خواهیم پرداخت.

کانفیگ VPN روی میکروتیک

PPTP

PPTP یک پروتکل VPN ساده و محبوب است که اتصالات VPN را به سرعت ایجاد میکند. امنیت PPTP نسبت به سایر پروتکلها کمتر است و معمولا در مواردی که نیاز به امنیت بالا دارند، توصیه نمیشود.

L2TP

L2TP از Layer 2 Tunneling Protocol برای ایجاد تونل VPN استفاده میکند و IPsec برای افزایش امنیت این تونل استفاده میشود. این پروتکل تاحد زیادی امنیت دارد و گزینهای معقول برای ایجاد تونلهای VPN در میکروتیک است.

SSTP

وی پی ان SSTP از SSL/TLS برای ایجاد اتصال امن استفاده میکند و معمولا از پورت 443 که پورت استاندارد HTTPS است برای عبور از فایروالها و فیلترها بهره میبرد. SSTP بهعنوان یک پروتکل بسیار امن، برای ارتباطاتی که نیاز به حفظ حریم خصوصی دارند، مناسب است.

OPENVPN

به طور کلی، OpenVPN یک پروتکل VPN متن باز و امن است که از پروتکلهای SSL/TLS برای ایجاد تونلهای VPN استفاده میکند. OPENVPN از لحاظ امنیتی بسیار قوی است و توانایی ایجاد تونلهای رمزشده از راه دور را دارد؛ به همین دلیل برای اتصالات امن و رمزشده، بسیار مناسب است.

OPENVPN

نحوه راهاندازی وی پی ان روی میکروتیک با پروتکل L2TP/IPSec

ترکیب پروتکل L2TP با IPSec یکی از روشهای محبوب برای ساخت یک VPN امن و پایدار است. در این قسمت به صورت قدم به قدم یاد میگیرید چطور روی یک روتر MikroTik یک سرور L2TP همراه با IPSec راهاندازی کنید تا کاربران بتوانند با امنیت بالا و بدون دردسر به شبکه شما وصل شوند.

L2TP/IPSec دقیقاً چیست؟

L2TP یک پروتکل برای ایجاد تونل ارتباطی بین دو نقطه در اینترنت است. به زبان ساده، یک مسیر اختصاصی برای عبور اطلاعات ایجاد میکند. اما نکته مهم اینجاست که خود L2TP دادهها را رمزگذاری نمیکند.

اینجاست که IPSec وارد میشود و اطلاعات داخل این تونل را رمزگذاری میکند تا کسی نتواند به آنها دسترسی پیدا کند. وقتی این دو کنار هم استفاده میشوند، یک VPN امن، پایدار و قابل اعتماد ساخته میشود که تقریباً روی همه دستگاهها کار میکند.

مزایای استفاده از L2TP/IPSec

- امنیت قوی: اطلاعات شما رمزگذاری میشود و در برابر شنود محافظت میشود

- سازگار با اکثر دستگاهها: ویندوز، مک، اندروید و iOS همگی از آن پشتیبانی میکنند

- عملکرد خوب در شبکههای NAT: حتی پشت مودم و روتر هم بدون مشکل کار میکند

- راهاندازی ساده در MikroTik: ابزارهای داخلی MikroTik تنظیمات را سریع و راحت میکنند

معایب L2TP/IPSec

- کمی افت سرعت: چون دادهها رمزگذاری میشوند، ممکن است سرعت نسبت به VPNهای سادهتر کمتر شود

- امکانات تنظیمات محدودتر: گزینههای سفارشیسازی به اندازه بعضی پروتکلهای پیشرفته نیست

- نیاز به باز بودن پورتها: باید پورتهای UDP 500، UDP 1701 و UDP 4500 در فایروال باز باشند

چرا MikroTik انتخاب مناسبی است؟

روترهای MikroTik یک گزینه اقتصادی اما قدرتمند برای راهاندازی VPN هستند. رابط WinBox کار را ساده میکند و امکانات مدیریتی زیادی در اختیار شما میگذارد. به همین دلیل MikroTik برای کسبوکارهای کوچک و متوسط یک انتخاب محبوب است.

در این قسمت چه چیزهایی یاد میگیرید؟

- فعال کردن L2TP روی روتر MikroTik

- اضافه کردن IPSec برای رمزگذاری امن

- ساخت کاربر و تنظیم احراز هویت

- تست اتصال VPN و بررسی عملکرد

گام ۱: تنظیم سرور VPN در MikroTik

در این مرحله سرور VPN را آماده میکنیم. در مثال ما سرور روی یک MikroTik CHR داخل AWS اجرا شده، اما مهم نیست روتر شما کجاست، هر روتر MikroTik که به اینترنت دسترسی داشته باشد میتواند نقش سرور VPN را انجام دهد.

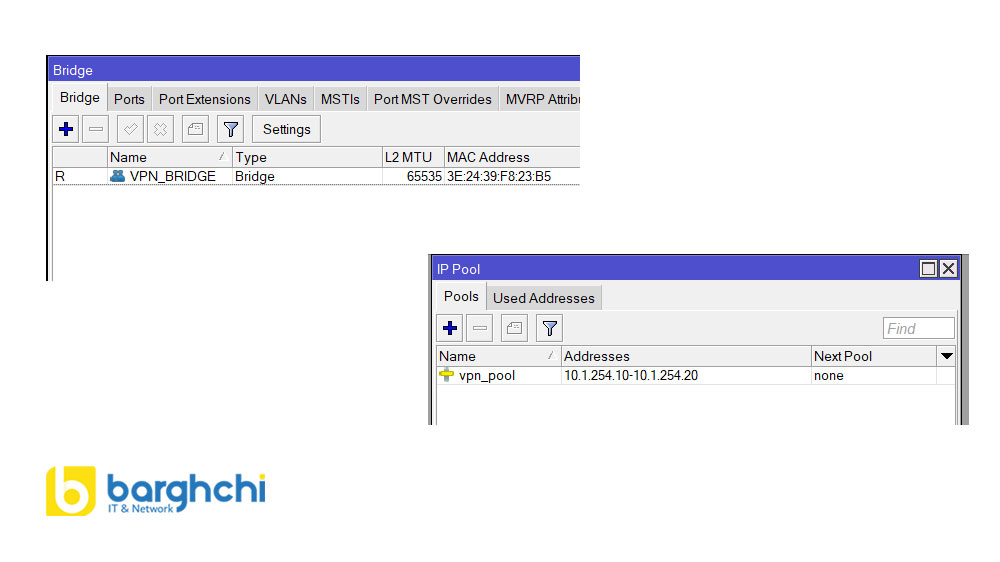

اولین کاری که باید انجام دهیم، ساخت یک IP Pool است. این Pool محدودهای از IPها را مشخص میکند که هنگام اتصال، به کاربران VPN اختصاص داده میشود.

ساخت IP Pool برای کاربران VPN

- وارد WinBox شوید

- از منوی سمت چپ مسیر زیر را باز کنید:

IP → Pool

- روی دکمه + کلیک کنید تا یک Pool جدید بسازید و سپس در پنجره باز شده اطلاعات زیر را وارد کنید:

Name:

vpn_pool

Addresses:

1.254.10-10.1.254.20

سپس روی Apply و بعد OK کلیک کنید.

این تنظیم چه کاری انجام میدهد؟

- این محدوده IP مخصوص کاربرانی است که از طریق VPN وصل میشوند.

- هر کاربر هنگام اتصال، یک IP از این بازه دریافت میکند.

این رنج داخل شبکهای قرار دارد که قبلاً روی روتر تعریف شده:

VPN_BRIDGE10.1.254.1/24

قرار گرفتن کلاینتها در همین subnet باعث میشود بتوانند به منابع شبکه داخلی دسترسی داشته باشند و ارتباط بدون مشکل انجام شود. در پایان این مرحله، سرور آماده است تا به کاربران VPN آدرس اختصاص دهد

ساخت شبکه داخلی VPN (Bridge + IP)

در این مرحله شبکهای را میسازیم که کاربران VPN داخل آن قرار میگیرند. به بیان ساده، این شبکه محیط اختصاصی اتصال VPN است. در ادامه میتوانید این تنظیمات را از طریق Terminal یا WinBox انجام دهید. روش ترمینال سریعتر است.

اجرای دستورات در Terminal

- وارد WinBox شوید

- از منوی بالا روی New Terminal کلیک کنید

- دستورهای زیر را وارد کنید:

/interface bridge add name=VPN_BRIDGE protocol-mode=none/ip pool add name=vpn_pool ranges=10.1.254.10-10.1.254.20/ip address add address=10.1.254.1/24 interface=VPN_BRIDGE network=10.1.254.0

با اجرای این دستورات:

✅ یک Bridge به نام VPN_BRIDGE ساخته میشود

✅ محدوده IP برای کاربران VPN ایجاد میشود

✅ آدرس اصلی شبکه VPN تنظیم میشود

در واقع در این مرحله زیرساخت شبکه VPN آماده میشود.

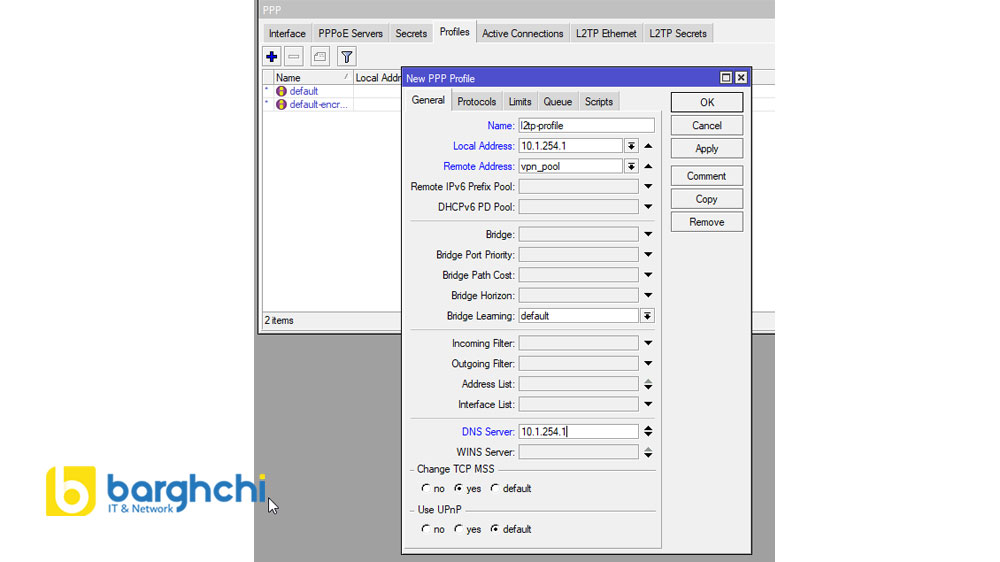

گام 2: ساخت Profile برای کاربران L2TP

حالا باید مشخص کنیم کاربرانی که به VPN وصل میشوند چه تنظیماتی دریافت کنند. این کار با ساخت یک PPP Profile انجام میشود.

مراحل ساخت Profile

- از منوی سمت چپ وارد:

PPP → Profiles

- روی دکمه + کلیک کنید

در پنجره باز شده موارد زیر را وارد کنید:

- Name:

l2tp-profile - Local Address:

1.254.1

(آدرس سمت سرور) - Remote Address:

vpn_pool

(محدوده IP کاربران) - DNS Server:

1.254.1 (اختیاری)

برای استفاده از روتر به عنوان DNS

سپس: Apply → OK

نتیجه این مرحله

✅ پروفایل اتصال کاربران ساخته شد

✅ کاربران هنگام اتصال IP و DNS دریافت میکنند

✅ تنظیمات پایه L2TP آماده است

ساخت Profile از طریق Terminal

در مرحله قبل پروفایل را از طریق WinBox ساختیم. اگر بخواهید همان کار را سریعتر با دستور انجام دهید، میتوانید از ترمینال استفاده کنید.

- وارد New Terminal شوید

- دستور زیر را اجرا کنید:

/ppp profile add dns-server=10.1.254.1 local-address=10.1.254.1 name=l2tp-profile remote-address=vpn_pool

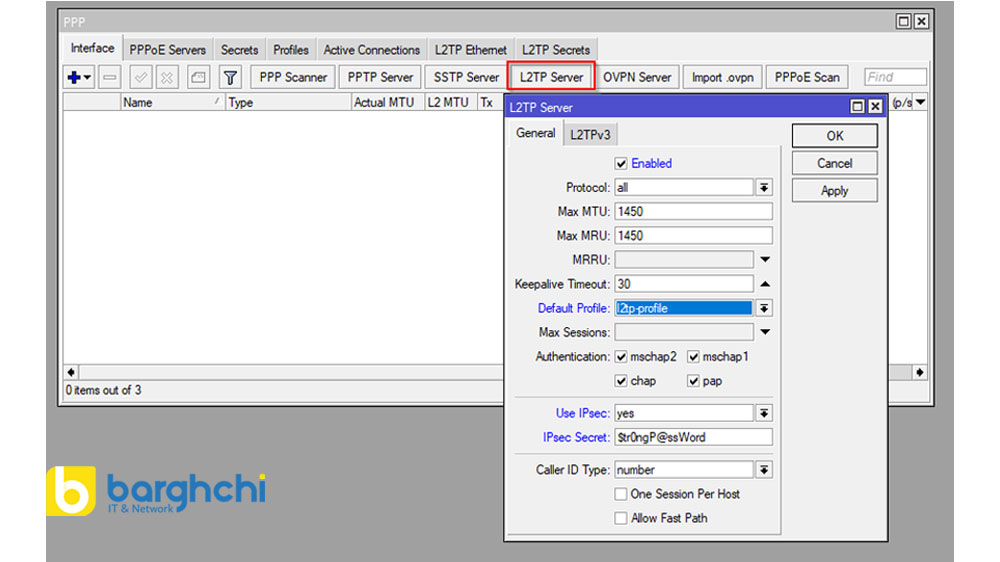

گام 3: فعال کردن L2TP Server

حالا وقت روشن کردن سرویس L2TP روی سرور است.

مراحل فعالسازی

1. وارد مسیر زیر شوید:

PPP → Interface → L2TP Server

2. روی دکمه L2TP Server Settings کلیک کنید

در پنجره باز شده تنظیمات را اینطور وارد کنید:

- Enabled: Yes

(فعال شدن سرویس L2TP) - Default Profile:

l2tp-profile - Use IPsec: Yes

(فعال شدن رمزگذاری) - IPsec Secret:

یک رمز قوی وارد کنید

مثال: Str0ngP@ssWord

📌 این رمز باید روی کلاینت هم دقیقاً همین باشد.

سپس: Apply → OK

نتیجه این مرحله

✅ سرور L2TP فعال شد

✅ رمزگذاری IPSec فعال شد

✅ پروفایل کاربران متصل شد

حالا سرور آماده پذیرش اتصال VPN است

فعالسازی L2TP Server از طریق Terminal

در این مرحله سرویس L2TP را با استفاده از دستور ترمینال فعال میکنیم. این روش سریعترین راه برای اعمال تنظیمات سرور است.

- وارد WinBox شوید

- روی New Terminal کلیک کنید

- دستور زیر را اجرا کنید:

/interface l2tp-server server set caller-id-type=number default-profile=default enabled=yes use-ipsec=yes ipsec-secret=Str0ngP@ssWord

این دستور چه کاری انجام میدهد؟

با اجرای این دستور:

- enabled=yes → سرویس L2TP روشن میشود

- default-profile=default → پروفایل پیشفرض سرور تنظیم میشود

- use-ipsec=yes → رمزگذاری IPSec فعال میشود

- ipsec-secret → کلید امنیتی VPN تعیین میشود

- caller-id-type=number → روش شناسایی کلاینت مشخص میشود

📌 رمز IPSec باید روی کلاینت هم دقیقاً همین مقدار باشد.

گام 4: ایجاد حساب کاربری برای اتصال VPN

بعد از آماده شدن سرور، باید یک حساب کاربری بسازیم تا کلاینتها بتوانند با آن به VPN وصل شوند. هر کاربر یا دستگاهی که قرار است متصل شود، به یک پروفایل جداگانه نیاز دارد.

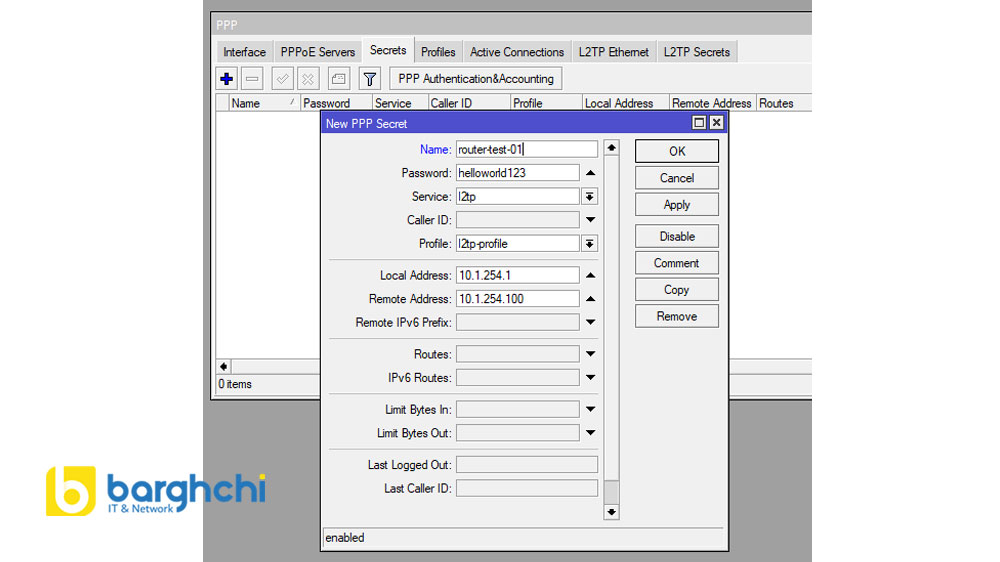

مراحل ساخت کاربر VPN

- وارد WinBox شوید

- از منوی سمت چپ به مسیر زیر بروید:

PPP → Secrets

- روی دکمه + کلیک کنید تا کاربر جدید ایجاد شود سپس در پنجره باز شده اطلاعات را به شکل زیر وارد کنید:

- Name:

router-test-01

(نام کاربری اتصال) - Password:

یک رمز عبور امن انتخاب کنید - Service:

l2tp

(محدود کردن کاربر فقط به سرویس L2TP) - Profile:

l2tp-profile

(استفاده از تنظیماتی که قبلاً ساختیم) - Local Address:

1.254.1

(آدرس سمت سرور) - Remote Address:

1.254.100

📌 اگر میخواهید IP کلاینت به صورت خودکار اختصاص داده شود، میتوانید به جای IP ثابت، گزینه vpn_pool را انتخاب کنید.

در پایان روی Apply و سپس OK کلیک کنید.

نتیجه این مرحله

با انجام این تنظیمات:

✅ کاربر VPN ساخته شد

✅ آماده اتصال به سرور است

✅ هنگام اتصال IP معتبر دریافت میکند

ساخت کاربر VPN از طریق Terminal (PPP Secret)

در این مرحله یک کاربر برای اتصال VPN میسازیم تا کلاینت با نام کاربری و رمز عبور بتواند به سرور L2TP وصل شود. این کاربر در MikroTik داخل بخش PPP Secrets ذخیره میشود.

اجرای دستور در ترمینال

- در WinBox روی New Terminal کلیک کنید

- دستور زیر را دقیقاً وارد و اجرا کنید:

/ppp secret add \ name=router-test-01 \ password=helloworld123 \ service=l2tp \ profile=l2tp-profile \ local-address=10.1.254.1 \ remote-address=10.1.254.100

این تنظیمات یعنی چی؟

- name → نام کاربری VPN

- password → رمز عبور VPN

- service=l2tp → این کاربر فقط برای اتصال L2TP استفاده میشود

- profile=l2tp-profile → تنظیمات پروفایلی که قبلاً ساختیم روی این کاربر اعمال میشود

- local-address=10.1.254.1 → IP سمت سرور داخل تونل

- remote-address=10.1.254.100 → IP سمت کلاینت داخل تونل (در اینجا ثابت گذاشته شده)

📌 نکته: اگر میخواهید IP کلاینتها داینامیک اختصاص داده شود، به جای remote-address=10.1.254.100 میتوانید از remote-address=vpn_pool استفاده کنید.

تنظیم روتر کلاینت (L2TP Client)

در این سناریو اتصال بین دو روتر MikroTik برقرار میشود. روتر سمت کلاینت یک MikroTik hAP است، اما این مراحل روی هر روتر MikroTik مشابه است. در این مرحله روتر کلاینت را طوری تنظیم میکنیم که به سرور L2TP وصل شود.

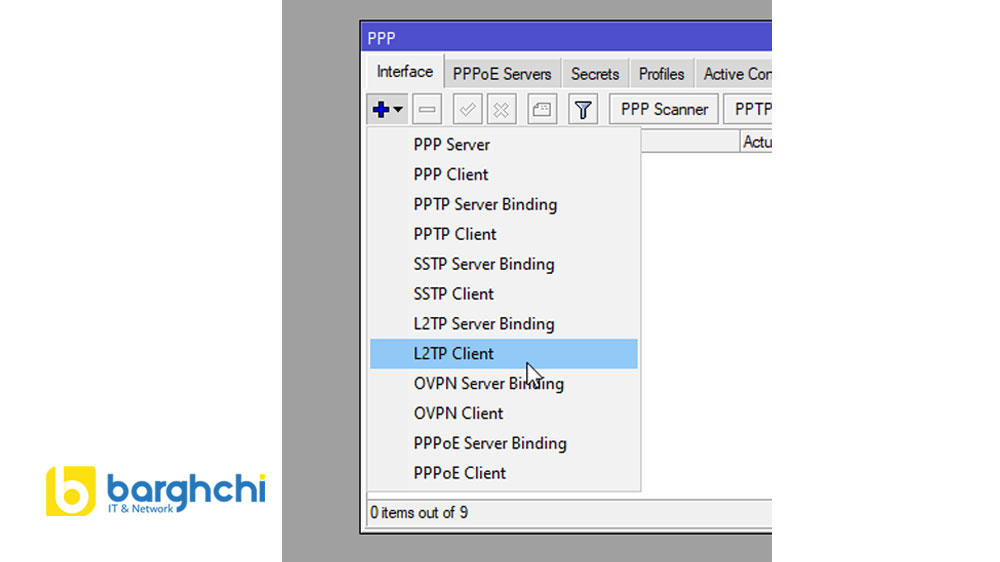

ساخت L2TP Client روی روتر کلاینت

- وارد WinBox روی روتر کلاینت شوید

- از منوی سمت چپ مسیر زیر را باز کنید:

PPP → Interface

- روی دکمه + کلیک کنید

- گزینه L2TP Client را انتخاب کنید

با این کار پنجره تنظیمات اتصال باز میشود. در مرحله بعد باید اطلاعات سرور، نام کاربری و IPSec را وارد کنیم (که در ادامه تنظیم میکنیم).

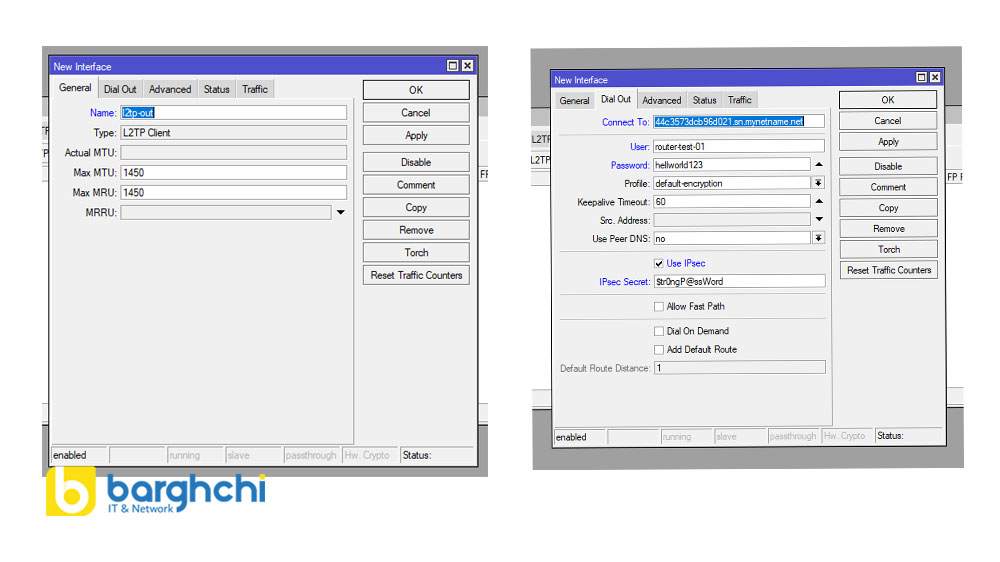

وارد کردن تنظیمات اتصال در روتر کلاینت

حالا باید اطلاعات سرور VPN را داخل L2TP Client وارد کنیم تا روتر کلاینت بتواند به سرور وصل شود.

تنظیمات از طریق WinBox

بعد از اینکه L2TP Client را ساختید، پنجره تنظیمات باز میشود. اطلاعات را در دو تب General و Dial Out وارد کنید:

تب General

- Name:

l2tp-out

(این فقط نام اتصال است و دلخواه میباشد)

تب Dial Out

- Connect To:

آیپی عمومی یا دامنه سرور VPN - User:

router-test-01 - Password:

رمز کاربر VPN - Use IPsec: Yes

- IPsec Secret:

رمز IPSec که روی سرور تنظیم کردید

مثال: Str0ngP@ssWord

سپس: Apply → OK

روش سریع با Terminal

اگر بخواهید همین تنظیم را با دستور انجام دهید:

/interface l2tp-client add \ connect-to=44c3573dcb96d021.sn.mynetname.net \ disabled=no \ name=l2tp-out1 \ user=router-test-01 \ password=helloworld123 \ use-ipsec=yes \ ipsec-secret=Str0ngP@ssWord

نتیجه این مرحله

✅ روتر کلاینت به سرور VPN متصل میشود

✅ تونل L2TP/IPSec ساخته میشود

✅ ارتباط امن برقرار میشود

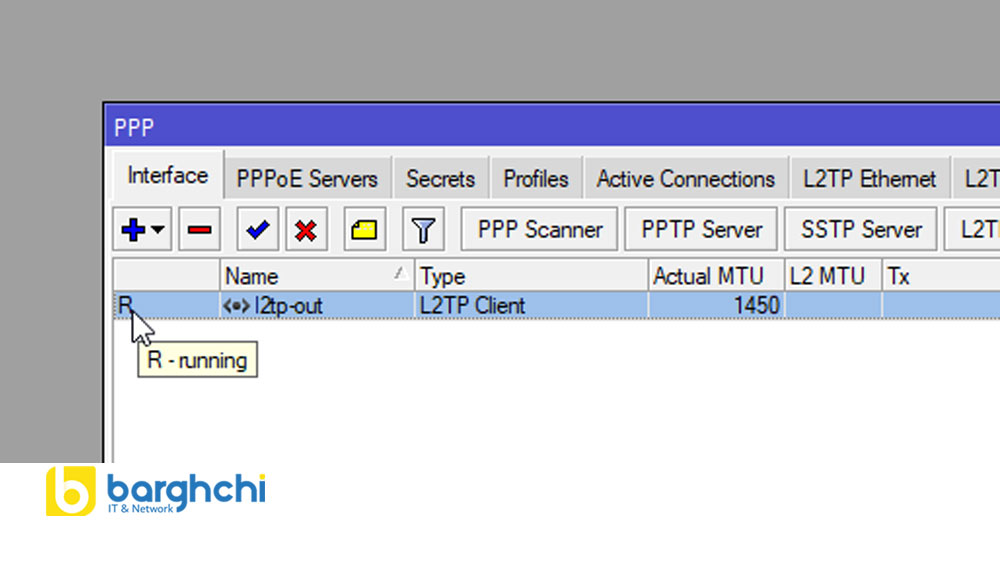

اگر اتصال درست باشد، کنار اتصال یک حرف R ظاهر میشود (Running).

بعد از ذخیره تنظیمات، چند لحظه صبر کنید تا اتصال برقرار شود. اگر همه چیز درست تنظیم شده باشد، کنار نام اتصال یک حرف R نمایش داده میشود.

📌 حرف R مخفف Running است و نشان میدهد کلاینت با موفقیت به سرور VPN وصل شده و تونل فعال است. اگر این علامت ظاهر نشد، یعنی اتصال برقرار نشده و باید تنظیمات نام کاربری، رمز عبور یا IPsec Secret را بررسی کنید.

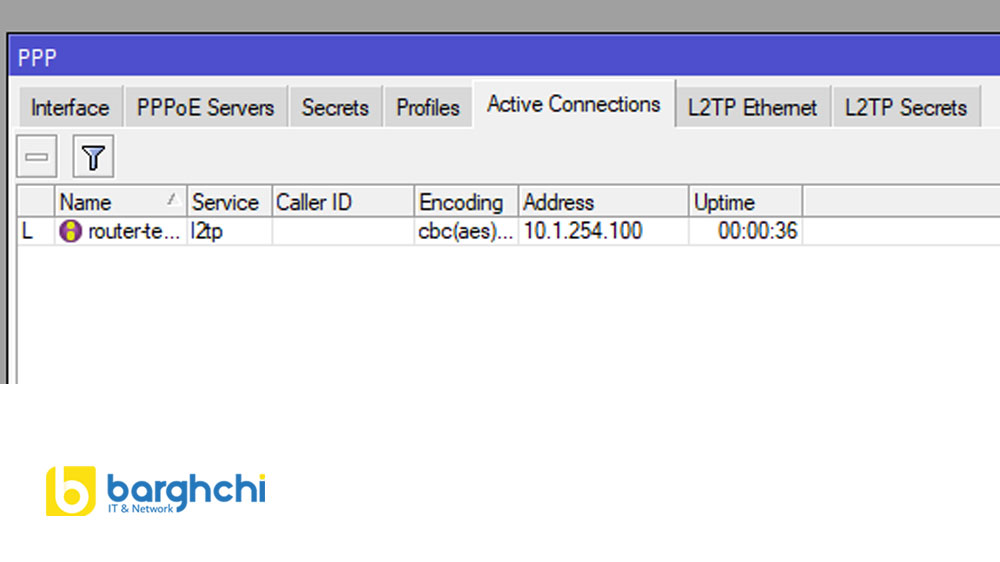

بررسی وضعیت VPN از سمت سرور

بعد از برقراری اتصال، میتوانید وضعیت VPN را از سمت سرور هم بررسی کنید.

برای این کار روی روتر سرور وارد مسیر زیر شوید:

PPP → Active Connections

اگر اتصال موفق باشد، نام کاربر VPN را در لیست اتصالهای فعال مشاهده میکنید. این یعنی تونل بهدرستی ساخته شده و ارتباط بین سرور و کلاینت برقرار است.

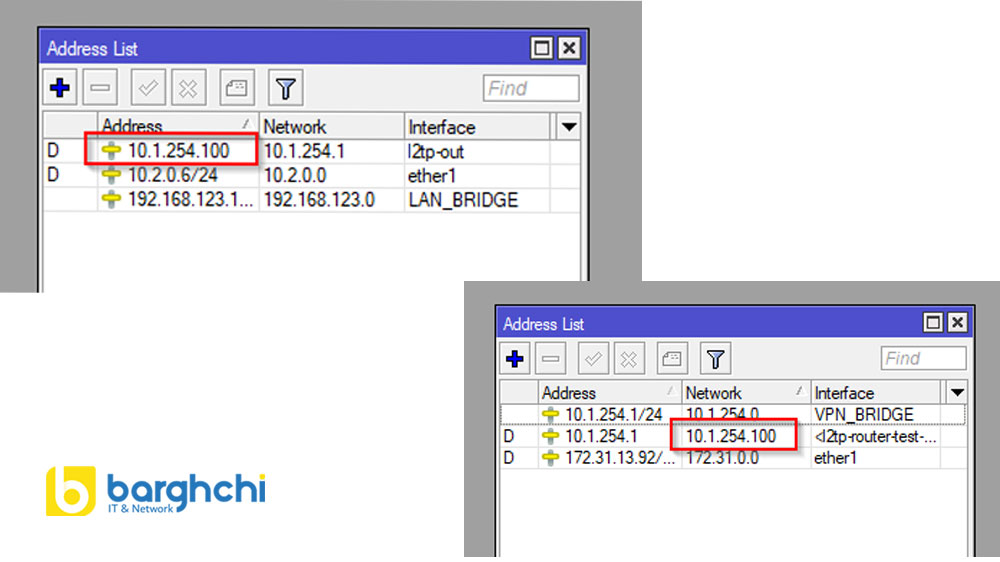

بررسی آدرس هاس اختصاصی در دو سمت سرور

بعد از تأیید اتصال، میتوانید آدرسهای اختصاص داده شده را روی هر دو سمت بررسی کنید.

روی سرور و کلاینت به بخش اتصال فعال VPN بروید و جزئیات آن را باز کنید. در این قسمت دو مقدار مهم نمایش داده میشود:

- Local Address → آدرس سمت سرور داخل تونل

- Remote Address → آدرس سمت کلاینت داخل تونل

نمایش این آدرسها یعنی تونل VPN بهدرستی ساخته شده و IPها با موفقیت اختصاص داده شدهاند.

تنظیم Route بین دو شبکه

در این مرحله مشخص میکنیم ترافیک شبکهها از داخل تونل VPN عبور کند. بدون این تنظیم، فقط خود تونل وصل میشود ولی شبکههای دو طرف همدیگر را نمیبینند. برای حل این موضوع باید روی هر دو روتر یک Static Route تعریف کنیم.

اضافه کردن Route روی روتر کلاینت

- وارد مسیر زیر شوید:

IP → Routes

- روی دکمه + کلیک کنید

- اطلاعات زیر را وارد کنید:

- Address:

شبکه LAN سمت سرور

مثال:

192.168.1.0/24 - Gateway:

آدرس L2TP سمت سرور

Apply → OK

اضافه کردن Route روی روتر سرور

همین کار را برعکس انجام دهید:

- مقصد = شبکه LAN کلاینت

- Gateway = آدرس L2TP کلاینت

✅ دو شبکه میتوانند همدیگر را ببینند

✅ ترافیک از داخل VPN عبور میکند

✅ ارتباط سایتبهسایت کامل میشود.

نحوه ایجاد VPN Client در ویندوز 10 برای میکروتیک

برای ایجاد یک VPN Client در ویندوز 10 به روش زیر عمل کنید:

- روی نوار وظیفه ویندوز 10 کلیک راست نموده و تنظیمات یا Setting را انتخاب نمائید.

- در تنظیمات، به بخش شبکه و اینترنت (Network & Internet) بروید.

- در منوی سمت چپ، VPN را انتخاب کنید.

- روی افزودن یک اتصال (Add a VPN Connection) کلیک کنید.

- در پنجره تنظیم اتصال VPN، موارد زیر را پر کنید:

- در بخش نام اتصال (VPN Provider) از لیست پروتکلهای مختلف VPNT، نام یکی را انتخاب کنید.

- در بخش نام سرور (Server Name Or Address)، آدرس IP یا DNS سرور VPN خود را وارد کنید.

- در بخش نام کاربری (Username) و گذرواژه (Password)، مشخصات کاربری مربوط به اتصال VPN خود را وارد کنید.

- اگر مایل به ذخیره اطلاعات ورود هستید، تیک ذخیره نام کاربری و گذرواژه Remember my sign-in info)) را بزنید.

- بسته به نیاز خود از تنظیمات پیشرفته (Advanced Options) نیز میتوانید استفاده کنید.

- روی ذخیره (Save) کلیک کنید تا تنظیمات شما ذخیره شود.

نحوه ایجاد VPN Client در ویندوز 10

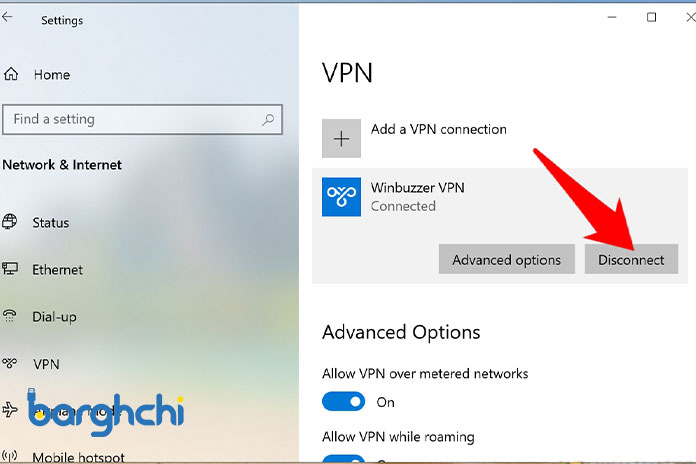

نحوه اتصال به وی پی ان روی میکروتیک از ویندوز 10

برای اتصال به وی پی ان در ویندوز 10، ابتدا به تنظیمات شبکه و اینترنت وارد شوید، و سپس به بخش VPN بروید. در این قسمت میتوانید اتصالات VPN خود را مشاهده کنید. در صورتیکه قبلا یک اتصال وی پی ان تنظیم کرده باشید میتوانید آن را انتخاب و روی دکمه اتصال کلیک کنید. اگر قبلا هیچ اتصالی تنظیم نکردهاید، روی افزودن یک اتصال VPN کلیک کنید و جزئیات اتصال خود، از جمله آدرس سرور VPN، نوع اتصال، نام کاربری و رمز عبور را وارد نمائید. سپس روی دکمه ذخیره کلیک کنید. پس از کلیک روی اتصال، ویندوز 10 از شما نام کاربری و رمز عبور مرتبط با اتصال VPN را میخواهد. اطلاعات را وارد نموده و روی اتصال کلیک کنید. با متصل شدن، شما به تنظیمات VPN دسترسی خواهید داشت و میتوانید آن را مدیریت کنید.

کلام آخر

در این مطلب با کانفیگ VPN روی میکروتیک و انواع آن و همچنین نحوه نصب و اتصال آن در میکروتیک بهطور کامل آشنا شدیم. شما بهراحتی میتوانید با انتخاب وی پی ان مناسب و راهاندازی آن در دستگاه میکروتیک، از ارتباطات امن شبکه و دستگاه خود بهرهمند شوید. در انتها خوشحال میشویم نظرات و اطلاعات بیشتر خود را با ما در مجله برقچی به اشتراک بگذارید.

سوالات متداول

بله. اگر از پروتکلهای امن مثل L2TP/IPSec یا OpenVPN استفاده شود، میکروتیک میتواند یک راهکار کاملاً امن برای ارتباطات سازمانی و اتصال شعب باشد. سطح امنیت به نوع پروتکل و تنظیمات رمزگذاری بستگی دارد.

برای بیشتر سناریوها، L2TP/IPSec انتخاب مناسبی است چون هم امنیت خوبی دارد، هم روی اکثر سیستمعاملها بدون نصب نرمافزار اضافی کار میکند. برای امنیت بسیار بالا، OpenVPN گزینه قویتری محسوب میشود.

رایجترین دلیلها شامل بسته بودن پورتهای فایروال، اشتباه بودن نام کاربری یا رمز عبور، یا ناهماهنگی IPsec Secret است. همچنین تنظیم نبودن Route بین شبکهها میتواند باعث شود اتصال برقرار شود ولی ارتباط برقرار نشود.

بله، بهصورت جزئی. چون اطلاعات رمزگذاری میشوند، مقداری از منابع پردازشی روتر مصرف میشود. اما اگر سختافزار مناسب باشد، این کاهش سرعت معمولاً محسوس نیست

دیدگاه شما

اولین نفری باشید که نظر میدهید