با مقاله IPSec چیست و چگونه کار می کند؟ با برقچی همراه باشید تا با نحوه کارکرد پروتکلهای IPsec که برای تنظیم اتصالات رمزگذاری شده بین دو یا چند دستگاه استفاده میشود، آشنا شوید. این نوع پروتکلها به ایمن نگه داشتن داده های ارسالی از طریق شبکه های عمومی کمک میکند. باید بدانید که IPsec اغلب برای راه اندازی وی-پی-ان V.P.N استفاده می شود که این امر با رمزگذاری بسته های IP و احراز منبع بستهها صورت میگیرد.

ip چیست؟

IP مخفف Internet Protocol است که اصلی ترین پروتکل مسیریابی است که در بستر اینترنت مورد استفاده قرار می گیرد. این پروتکل مشخص می کند که داده ها، چه مسیری را باید طی کنند و به کدام مقصد برسند. اما پروتکل IPSec، رمزگذاری و احراز هویت را نیز به این فرایند اضافه میکند.

رمزنگاری داده چیست؟

رمزگذاری فرآیند پنهان کردن اطلاعات است که در آن داده ها را با استفاده از فرمولهای ریاضی دستکاری کرده تا به صورت تصادفی ظاهر شوند . به عبارت ساده تر، رمزگذاری استفاده از کدی مخفی است که فقط اشخاص مجاز می توانند آن را بفهمند و تفسیر کنند.

IpSec ساخت کیست؟

این پروتکل محصول مشترک مایکروسافت و سیسکو | Cisco سیستمز است که به وسیلهٔ احراز هویت و رمزگذاری در هر بسته دیتا (packet) در یک سیر داده کار میکند.

عناصر تشکيل دهنده IPSec

IPDec Driver: نرم افزاريست که مراحل عملکردي پروتکل را که شامل رمزکردن، رمزگشايي، احراز هويت و تشخصي بسته است را انجام ميدهد.

Internet Key Exchange (IKE): IKE يک پروتکل IPSec است که کليدهاي امنيتي را براي IPSec و ديگر پروتکل ها ايجاد ميکند.

(Internet Security Association Key Management Protocol (ISAKMP: يک پروتکل IPSec است که به دو کامپيوتر اين اجازه را ميدهد تا با اطلاعات رمز شده بهمراه تنظيمات معمول آن با هم ارتباط برقرار کنند. علاوه بر اين، ISAKMP تبادل کليدها را نيز امن ميکند.

Oakley: پروتکلي است که از الگوريتم Diffie-Hellman براي ايجاد يک کليد اصلي و همچنين کليدي که خاص هر session است استفاده ميکند.

IPSec Policy Agent: سري مجموعه هايي از ويندوز سرور 2000 است که تنظيمات پاليسي IPSec را از اکتيو دايرکتوري جمع اوري کرده و در تنظيمات ساختاري هنگام استارت آپ آن را اعمال ميکند.

IPsec از چه پورت ای استفاده می کند؟

پورت نرم افزاری یا پورت شبکه جایی است که اطلاعات ارسال میشود. به عبارت دیگر پورت مکانی است که داده ها از طریق آن به کامپیوتر یا سرور وارد و یا از آن خارج می شوند و به هر یک از این درگاه ها یک عدد نسبت داده می شود که این اعداد بین 0 تا 65535 می باشند. IPsec هم برای انجام الگوریتم ها ی رمزگذاری و رمزگزگشایی معمولاً از پورت 500 استفاده می کند.

IPsec چگونه MSS و MTU را تحت تأثیر قرار می دهد؟

دو واحد اندازه گیری از اندازه بسته ها هستند. MSS یا (Maximum Segment Size) اندازه دیتای هر بسته را اندازه گیری می کند. در حالی که MTU (Maximum Transmission Unit) کل بسته از جمله هدر ها را اندازه گیری می کند. بسته هایی که از MTU شبکه بیشتر است ، تکه تکه fragmented می شوند ، به این معنی که در بسته های کوچکتر تقسیم می شوند. بسته هایی که از MSS بیشتر باشند به راحتی حذف می شوند.

بیشتر بخوانید: ارزان و معتبرترین راه برای ساختن اپل آیدی

پروتکل IPsec چند هدر و تریلر را به بسته ها اضافه می کنند ، که همه آنها چندین بایت را می گیرند. برای شبکه هایی که از IPsec استفاده می کنند باید MSS و MTU را مطابق با آن تنظیم کرد یا بسته ها تکه تکه شوند و کمی تأخیر اضافه کنند. معمولاً MTU برای یک شبکه ۱۵۰۰ بایت است. یک هدر IP معمولی ۲۰ بایت طول دارد و یک هدر TCP نیز ۲۰ بایت طول دارد ، بدین معنی که هر بسته می تواند حاوی ۱۴۶۰ بایت بار باشد. با این حال ، IPsec یک هدر تأیید اعتبار ، یک هدر ESP و تریلرهای مرتبط با آن اضافه می کند. اینها ۵۰-۶۰ بایت را به یک بسته اضافه می کنند.

مزایای IPSec چیست؟

مزایای IPSec چیست

- محافظت از حمله Replay:

یک شماره اختصاصی به هر بسته داده(پکت) اختصاص می دهد که در صورت تکراری بودن آن شماره,پکت را حذف می کند.

- محرمانگی اطلاعات یا رمزنگای:

امنیت ارتباط VPN به وسیله PFS در این پروتکل افزایش می یابد که با ایجاد کلید منحصر به فرد در هر ارتباط انجام می شود.

- احراز هویت منبع اطلاعات:

به وسیله کد تایید هویت پیام (Hash(HMAC تایید می شود

که پیام تغییر نکرده است.

- شفافیت:

Ipsec در لایه شبکه کار می کند که در واقع برای برنامه ها و کاربران شفاف است. در نتیجه نیازی به تغییرات در مسریاب ها و فایروال ها هنگام استفاده , نیست

- رمزنگای مجدد پویا:

در فواصل زمانی مشخص کلید های امنیتی برای رمزگشایی تغییر میکند. که این باعث جلوگیری از جعل هویت و حملات هکرها می شود.

- محافظت از حمله replay

- هر نرم افزاری میتواند با این پروتکل سازگار باشد

- محرمانگی اطلاعات (رمزنگاری)

- دارا بودن حالت transport mode

- دارا بودن حالت tunnel mode

- احراز منبع و منشاء اطلاعات

- احراز هویت در لایه 3 یا Network

نحوه تفسیر داده ها در پروتکل IPSec

داده هایی که در تمام شبکه ها تبادل میشوند به دسته بندی های کوچکتر به نام بسته ها تقسیم می شوند. بسته ها حاوی مقدار بار (payload) یا داده های اصلی ارسال شده ، و هدر header که اطلاعاتی در مورد آن داده ها هستند میباشد. این نوع تقسیم بندی به سیستم هایی که بسته ها را دریافت می کنند کمک میکند تا بدانند که با آنها چه کاری انجام دهند. در هر بارگزاری، IPsec چندین هدر به بسته های داده اضافه میکند که شامل اطلاعاتی از قبیل احراز و رمزگذاری است.

انواع پروتکل امنیتی آی پی سک IPSec

IPsec یک استاندارد منبع باز و بخشی از مجموعه IPv4 است. IPsec هم ميتواند در دو حالت transport mode و هم در حالت tunnel mode ارتباط طرفين را برقرار کند. IPsec يک استاندارد جهاني است و ميتواند با استفاد از مجموعهاي از پروتکلهايي که استفاده ميکند انواع و اقسام فرآيندهاي امنيتي را انجام دهد، از جمله پروتکلهاي مورد استفاده در IPsec ميتوان به Authentication Header يا AH براي مقابله با حملات Replay، پروتکل Encapsulating Security Payload يا ESP براي دادن قابليت محرمانگي به دادهها و در نهايت Security Associations يا SA براي ايجاد دادههاي مورد استفاده در AH و ESP اشاره کرد.

1. IPSec AH protocol

پروتکل Authentication Header (AH) در اوایل دهه 1990 در آزمایشگاه تحقیقات نیروی دریایی ایالات متحده ایجاد شد. این پروتوکل با احراز هویت بسته های IP، امنیت منبع داده را تضمین میکند. در این الگوریتم با استفاده از روش sliding window و حذف بسته های قدیمی و اختصاص دادن یک شماره توالی از محتوای بسته IPsec در برابر حملات مانند replay attacks محافظت میکند. در واقع با این تکنیک تنها میتوان مطمئن بود بسته های داده از یک منبع معتبر ارسال شده و دستکاری نشده اند.

در این حالت هم پیلود و هم هدر رمزنگاری می شود . به جای AH از اصطلاح Tunnel هم استفاده می شود . حفاظت تمام داده ها توسط HMAC انجام می شود. و فقط نقاط نظیر به نظیر از کلید سری که توسط HMAC ساخته شده خبر دارند و می توانند رمزگشایی کنند . و همان طور که گفته شد چون هدرها هم رمزنگاری می شوند و قابل تغییر نیست در شبکه هایی که NAT انجام می شود نمی توان از سرویس VPN استفاده کرد .

- تمامیت داده ارسالی

- احراز هویت مبدأ ارسال کننده داده

- رد بستههای دوباره ارسال شده

2. IP Encapsulating Security Payload (ESP)

پروتکل IP Encapsulating Security Payload (ESP) در آزمایشگاه تحقیقات نیروی دریایی از سال 1992 به عنوان بخشی از یک پروژه تحقیقاتی تحت حمایت DARPA ایجاد شد. کار این پروتکول ضمانت اصالت داده ها را از طریق الگوریتم تصدیق منبع ، یکپارچگی داده ها را از طریق تابع هش (Hash function) و محرمانه بودن را با رمزگذاری بسته های IP فراهم می کند. ESP در تنظیمات و پیکربندیهای که یا فقط از رمزگذاری و یا فقط از احراز هویت پشتیبانی می کنند، به کار میرود. این یک نوع ضعف محسوب میشود زیرا که استفاده از رمزگذاری بدون احراز هویت ناامن است.

در این حالت فقط پیلود رمزنگاری می شود و هدرها بدون تغییری به همان صورت باقی می مانند . به جای ESP از اصطلاح Transport هم استفاده می شود . در این روش هر دو طرف باید عملیات اهراز هویت انجام دهند و همچنین داده ها به صورت رمزنگاری شده ارسال می شود .

ESP کاملا با NAT سازگار بوده و میتوان از سرویس VPN در شبکه هایی که NAT وجود دارد استفاده کرد

در واقع برخلاف پروتکل AH پروتکل ESP در حالت Transport یکپارچگی و احراز هویت را برای کل بسته IP فراهم نمی کند. در حالت Tunnel، جایی که کل بسته اصلی IP با یک هدر بسته جدید قرار دارد ، ESP از کل بسته IP داخلی (از جمله هدر داخلی) محافظت میکند در حالی که هدر خارجی (شامل گزینه های IPv4 خارجی یا پسوند IPv6) محافظت نشده باقی میمانند.

3. Security association

پروتکل های IPsec از یک انجمن امنیتی Security association استفاده کنند تا دو طرفی که باهم در ارتباط هستند ویژگیهای امنیتی مشترکی مانند الگوریتم ها و کلیدها را ایجاد کنند. در واقع هنگامی که مشخص شود پروتکل AH یا ESP استفاده می شود ،Security association طیف وسیعی از گزینه ها را فراهم می کند. قبل از تبادل داده، دو میزبان توافق می کنند که از کدام الگوریتم برای رمزگذاری بسته IP استفاده شود تابع هش برای اطمینان از یکپارچگی داده ها استفاده می شود. این پارامترها در هر جلسه که عمر (زمان) مشخصی دارد توافق می شوند و همچنین برای هر جلسه باید یک کلید اختصاصی نیز تایین شود.

Internet Key Exchange یا IKE، یکی از رایج ترین پروتکل های SA است.

بیشتر بخوانید: پروتکل HTTP و HTTPS و تفاوت آنها

IPSec در چند حالت میتواند کار کند؟ (Operation Modes)

IPSec در چند حالت میتواند کار کند؟ (Operation Modes)

پروتکل های IPsec AH و IPSec ESP را می توان در حالت انتقال میزبان به میزبان Host-to-host transport و همچنین در حالت تونل شبکه network tunneling استفاده کرد.

1. حالت انتقال IPSec Transport Mode

در حالت transport فقط بسته IP رمزگذاری یا تأیید شده و مسیریابی دست نخورده باقی میمانند، زیرا هدر IP نه اصلاح شده و نه رمزگذاری شده است. اما ، وقتی از هدر احراز authentication header استفاده می شود مقدار هش hash value بی اعتبار شده و آدرس های IP با متد Network address translation قابل اصلاح و ترجمه نیستند. لایه های Transport و Application همیشه با یک هش امن میشوند ، بنابراین نمی توان آنها را به هیچ وجه حتی با ترجمه اعداد پورت اصلاح کرد.

2. حالت تونل Tunnel Mode یا IPSec Tunnel Configuration

در حالت تونل Tunnel، کل بسته IP رمزگذاری و احراز می شود. سپس در یک بسته IP جدید با یک هدر IP جدید دسته بندی می شود. از حالت تونل برای ایجاد شبکه های خصوصی مجازی برای ارتباطات شبکه به شبکه (به عنوان مثال بین روتر ها برای پیوند سایت ها) ، ارتباطات میزبان به شبکه (به عنوان مثال دسترسی کاربر از راه دور) و ارتباطات میزبان به میزبان (به عنوان مثال چت خصوصی) استفاده می شود.

مدیریت کلید در پروتکل IPSec

IPSec بطور گسترده در تکنولوژی VPN جهت احراز هویت، محرمانگی، یکپارچگی و مدیریت کلید در شبکه های مبتنی بر IP، مورد استفاده قرار میگیرد.

IPSec امنیت ارتباطات را در بطن تجهیزات شبکه با کمک سرویس های امن رمزنگاری برقرار میکند. برای عملکرد صحیح و کامل IPSec، هر دو طرف فرستنده و گیرنده باید یک کلید عمومی را به اشتراک بگذارند که بواسطه استفاده از پروتکل “مدیریت کلید” عملی میشود. این پروتکل به گیرنده این اجازه را میدهد تا یک کلید عمومی را بدست آورده و فرستنده را بر اساس امضای دیجیتال احراز هویت نماید.

بیشتر بخوانید: سیستم سانترال چیست؟

احراز هویت در IPSec چگونه است؟

IPsec براي حفاظت از دادههاي اشتراکي بين دو هاست، دو Gateway و يا حتي يک Gateway و يک Host استفاده ميشود. برخلاف ساير سيستمهاي امنيتي حتي ميتوان از IPsec در نرم افزارهايي که براي استفاده از آن طراحي نشدهاند نيز استفاده کرد. در زمانيکه يک Session ارتباطي قرار است ايجاد شود، پروتکل امنيتي IPsec به agent ها اجازه ميدهد که يک احراز هويت دو طرفه يا Mutual Authentication را انجام دهد و همچنين کاري ميکند که دو طرف ارتباط بر روي يک الگوريتم و کليد رمزنگاري براي رمزنگاري حين Session ارتباط موافقت کنند.

الگورتیمهای امنیتی آی پی سک IPSec Algorithms

الگورتیمهای امنیتی آی پی سک IPSec Algorithms

از الگوریتمها و مراحلی که در پروتکلهای امنیتی IPSec استفاده میشود میتوان به موارد زیر اشاره کرد:

1. الگوریتمهای تبادل کلید Key exchange algorithms

استفاده از کلیدها برای رمزگذاری ضروری است. کلید یک رشته از کاراکترهای تصادفی است برای “قفل کردن” (رمزگذاری) و “باز کردن” (رمزگشایی) پیام ها استفاده میشود. IPsec کلید و مبادله کلید را بین دستگاههای متصل تنظیم می کند تا هر دستگاه بتواند پیام های دستگاه دیگر را رمزگشایی کند. از الگوریتم های تبادل کلید میتوان به موارد زیر اشاره کرد:

- Diffie–Hellman (RFC 3526)

- ECDH (RFC 4753)

2. الگوریتمهای رمزگذاری متقارن Symmetric encryption algorithms

IPsec ظرفیت اصلی هر بسته (payloads) و هدر IP هر بسته را رمزگذاری می کند (در حالت تونل).

الگوریتمهای رمزگذاری متقارن Symmetric encryption algorithms

این نوع الگوریتم داده های ارسالی از طریق IPsec را ایمن و خصوصی نگه می دارد. الگوریتم های رمزنگاری تعریف شده شامل موارد زیر است:

- HMAC-SHA1/SHA2 برای محافظت از یکپارچگی و احراز

- TripleDES-CBC برای محرمانه نگه داشتن تبادل اطلاعات

- AES-CBC and AES-CTR برای محرمانه نگه داشتن تبادل اطلاعات

- AES-GCM and ChaCha20-Poly1305 برای تضمن محرمانه بودن و احراز هویت به طور کارآمد

3. الگوریتمهای رمزگشایی Authentication algorithms

IPsec قابلیت احراز را برای هر بسته فراهم می کند. اگر بخواهیم این عمل را در دنیای واقعی تشبیه کنیم مانند مهر اصالت روی کالاهای قابل اطمینان است. در واقع این نوع الگوریتم این اطمینان را میدهد که بسته ها از یک منبع مطمئن مبادله شده اند و بسته های مهاجم attackers نیستند. از الگوریتمهایی که برای برای انتقال ایمن داده استفاده می شود میتوان به موارد زیر اشاره کرد:

- RSA

- ECDSA (RFC 4754)

- PSK (RFC 6617)

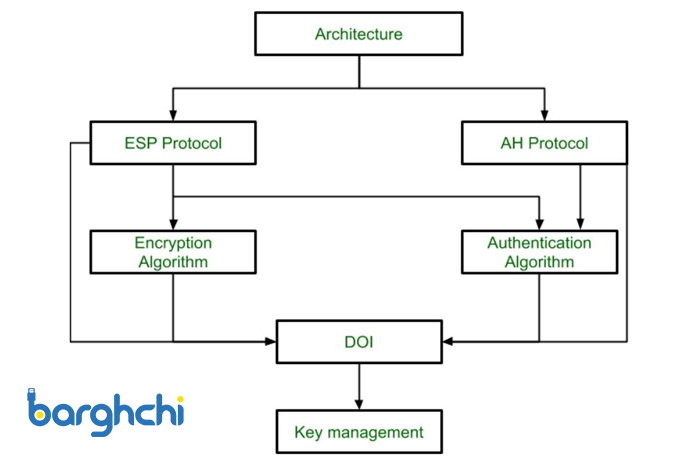

معماری پروتکل امنیت آی پی IPSec Architecture

حال که با الگوریتم ها و پروتکل های امنیتی IPSec آشنا شدید معماری یا مکانیزم انجام این کار با مراجعه به تصویر زیر راحت تر خواهد بود.

معماری پروتکل امنیت آی پی IPSec Architecture

مخابره اطلاعات IPSec Transmission

در پروسه مخابره اطلاعات بسته های رمزگذاری شده IPsec از طریق یک یا چند شبکه با استفاده از پروتکل transport به مقصد هدایت میشوند. در این مرحله ، ترافیک IPsec با ترافیک IP معمولی تفاوت دارد زیرا اغلب از UDP به عنوان پروتکل انتقال استفاده می کند. این در حالی است که IP از با استفاده از پروتکل TCP یا پروتکل کنترل انتقال، اتصالات اختصاصی بین دستگاه ها را تنظیم می کند و ورود همه بسته ها را تضمین می کند.

IPSec UDP

User Datagram Protocol یا UDP ، یک پروتکل ارتباطی است که در سراسر اینترنت برای انتقال های حساس به زمان مانند پخش فیلم یا جستجوی DNS استفاده می شود. این پروتکل سرعت اتصال را با ارتباط رسمی برقرار نکردن قبل از انتقال داده ها ، بالا میبرد . البته این کار میتواند باعث از دست رفتن بسته ها در زمان انتقال شده و فرصت هایی را برای سودجویی نفر سوم از حملات DDoS ایجاد کند.

کاربرد و نحوه راه اندازی IPsec V.P.N

IPsec اغلب برای راه اندازی شبکه های خصوصی مجازی (VPN) استفاده می شود. V-P-N یک سرویس امنیتی اینترنتی است که به کاربران اجازه می دهد مانند اینکه به یک شبکه خصوصی متصل شده اند به اینترنت دسترسی داشته باشند. این مکانیزم ارتباطات اینترنتی را رمزگذاری می کند و تا آنجا که ممکن است آی پی شما را ناشناس میکند. V-P-N اغلب به کارمندان دورکار اجازه می دهد تا به طور ایمن به داده های شرکت دسترسی پیدا کنند. در همین حال ، کاربران عادی هم میتوانند برای محافظت از حریم خصوصی خود از VPN استفاده کنند.

کاربران می توانند با نصب و ورود به یک برنامه V-P-N به یک VPN IPsec دسترسی پیدا کنند. این اتصال به رمز عبور نیاز دارد. در حالی که داده های ارسالی از طریق V-P-N رمزگذاری شده است ، در صورتی که مهاجمان به رمز عبور را هک کنند می توانند به V-P-N شما وارد شوند داده های خصوصی شما را سرقت کنند. بنابراین برای جلوگیری از این اتفاق معمولا استفاده از احراز دو مرحله ای (2FA) به امنیت بالای IPSec VPN کمک میکند.

بسیاری از سیستم های V-P-N از مجموعه پروتکل IPsec برای ایجاد و اجرای رمزگذاری استفاده می کنند. با این حال ، همه VPN ها از IPsec استفاده نمی کنند. پروتکل دیگر VPN ها SSL / TLS است که در یک لایه متفاوت در مدل OSI نسبت به IPsec کار می کند.

بیشتر بخوانید: نحوه فلش کردن کش DNS برای افزایش عملکرد اینترنت ویندوز 10

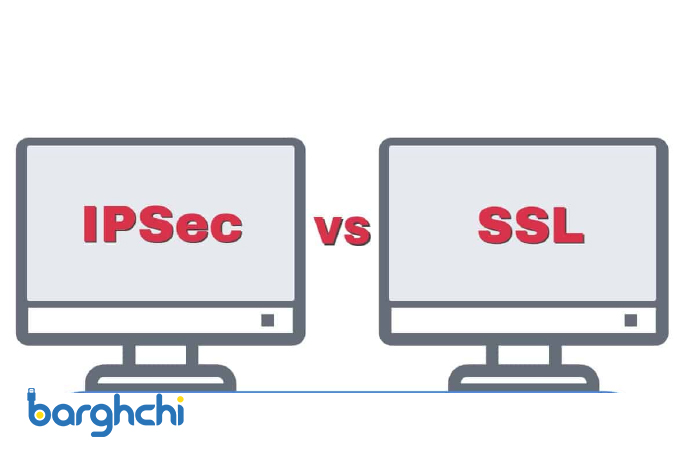

تفاوت IPsec VPNs و SSL VPNs

تفاوت SSL و IPsec در لایه ای از OSI قرار دارند ریشه دارد. مدل OSI یک به طور انتزاعی به “لایه” هایی از فرایندهایی که اساس کار اینترنت را تشکیل میدهند، تقسیم شده است.

تفاوت IPsec VPNs و SSL VPNs

IpSec در لایه چندم قرار گرفته؟ IPSec Network Layer

IPsec بر خلاف دیگر پروتکلهای امنیتی نظیر SSL, TSL, SSH که در لایه انتقال (لایه ۴) به بالا قرار دارند در لایه شبکه یا همان لایه ۳ مدل مرجع OSI کار میکند یعنی لایه که آی پی در آن قرار دارد که باعث انعطاف بیشتر این پروتکل میشود به طوریکه میتواند از پروتکلهای لایه ۴ نظیر تی سی پی و یو دی پی محافظت کند. مزیت بعدی IPsec به نسبت بقیه پروتکلهای امنیتی نظیر اس اس ال این است که نیازی نیست که برنامه ای بر طبق این پروتکل طراحی شود.

SSl Application Layer

در همین حال ، SSL در لایه کاربرد (application layer) مدل OSI عمل می کند. این ترافیک HTTP را به جای رمزگذاری مستقیم بسته های IP رمزگذاری می کند.

Secure Sockets Layer یا SSL یک پروتکل برای رمزگذاری ترافیک آدرس HTTP میباشد که میتوان به اتصالات بین دستگاه های کاربر و وب سرورها اشاره کرد. وب سایت هایی که از رمزگذاری SSL استفاده می کنند به جای http: // در URL های خود https: // دارند. SSL چندین سال پیش توسط Transport Layer Security (TLS) جایگزین شد ، اما اصطلاح “SSL” همچنان برای مراجعه به پروتکل مورد استفاده قرار می گیرد.

IPSec در ipv6 و ipv4

IPSEC معمولاً در ارتباط با IPV6 توسعه داده شد و در اصل در تمام پیادهسازیهای استاندارد از IPV6 ،IPSEC مورد نیاز است. IPSEC برای پیادهسازی IPV4 اختیاری است و در IPV4 اغلب برای ایمنسازی ترافیک مورد استفاده قرار میگیرد.

جمع بندی

با مقاله IPSec چیست و چگونه کار می کند؟ با ما همراه بودید و با نحوه کارکرد پروتکلهای IPsec که برای تنظیم اتصالات رمزگذاری شده بین دو یا چند دستگاه استفاده میشود، آشنا شدید. مشاهده کردید که این نوع پروتکلها به ایمن نگه داشتن داده های ارسالی از طریق شبکه های عمومی کمک کرده و از الگوریتمهای رمزگذاری و رمزگشایی استفاده میکند. در ادامه با مکانیزم دسته بندی داده ها عمل انتقال داده ها و همچنین کاربرد مجموعه پروتکلهای IPSec آشنا شده و به این پی بردیم که IPsec اغلب برای راه اندازی وی-پی-ان V.P.N استفاده شده و برای اینکار با الگوریتم های مخصوص به رمزگذاری بسته های IP و احراز منبع بستهها میپردازد.

از اینکه با ما همراه بودید ممنونیم. امیدواریم این مطلب برای شما مفید بوده باشد.

بیشتر بخوانید: آی پی ثابت یا آی پی استاتیک چیست؟

همچنین شما میتوانید با مرکز مشاوره و راهنمایی تیم برقچی با شماره 35000020-021 در تماس باشید تا مشاورین ما در اسرع وقت پاسخگوی شما باشند.

دیدگاه شما

سلام و تشکر از توضیحات

یک سوال داشتم من پریشب یک مودم خریدم

مدل تی پی لینک w9960

کامنتای دیجی کالا رو که خوندم بعضیا نوشته بودن حیف که در قسمت vpn فقط از ip sec

پشتیبانی میکنه. در صورتی که مودمهای قدیمی

بیشتر از این رو ساپورت میکنن که جای تعجبه

سوالم اینه که حالا که فقط ip sec رو پشتیبانی

میکنه منو نگران کرده که اصلا چی هست؟

چون من گاهی فیلترشکن پولی میخرم

مثل nord vpn یا express vpn

آیا ممکنه دیگه اینا برام کار نکنه؟

نگران شدم ببخشید طولانی شد

سلام

خواهش میکنم

این یعنی مودم از پروتکل ip sec پشتیبانی میکنه و شما میتونید روش ست کنید و ازش بهره مند بشید

ربطی به برنامههای پولی که روی گوشی نصب کردید و اشتراک خریدید نداره